Майже кожна українська компанія пережила кібератаку в 2023 році. Що допомогло їм вистояти

Тези виступу Михайла Кольцова на IT-конференції STRUM

17 серпня відбулася перша онлайн-конференція від школи robot_dreams — STRUM. Присвячена вона була сучасним викликам, з якими стикається українське IT. Зокрема, Михайло Кольцов, зовнішній консультант у сфері аналізу даних і кібербезпеки в The World Bank Group, розглянув основні тренди й проблеми у корпоративній кібербезпеці поточного року. Він пояснив, чому одні системи ламають, а інші — ні.

Тож як побудувати ефективну систему кіберзахисту та не пасувати перед загрозами — дізнаєтеся з конспекту його доповіді.

Михайло Кольцов, зовнішній консультант у сфері аналізу даних і кібербезпеки в The World Bank Group

Які кіберінциденти найчастіше трапляються у поточному році та як їх розпізнати

Від кіберзлочинів не застрахований ніхто. У 2023 році вони тільки посилились, а ключовою для IT-компаній стала здатність до швидкого відновлення. Найбільш розповсюдженими наразі є:

- Крадіжка облікових даних (credentials). Зловмисників цікавлять не стільки паролі, скільки файли cookie, які можна використати, щоб підмінити доступ. Найбільш вразливими залишаються облікові дані сервісних акаунтів. Щоб розпізнати крадіжку, треба стежити за логами активності користувачів і виставляти сигнали за аномалій.

- BEC-атаки — фішинг, спрямований на конкретних осіб з імітацією ділових листів. Найкращий спосіб боротися із ним — це виставити комплексні поштові фільтри. Якщо такої змоги немає, то можна створити honeypot, спеціальну пастку, яка імітує поштову скриньку важливої особи в компанії.

- Віруси-вимагачі. Хоч проти них вже навчилися боротися, у 2023 році вони досі є поширеним способом атаки. Щоб виявити їх, потрібно моніторити системні процеси й оперативну памʼять та блокувати підозрілу активність.

Аби мінімізувати наслідки кібератак, варто спрямовувати зусилля на захист саме тих ресурсів, які дозволяють продовжувати операційну діяльність навіть у разі хакерського інциденту.

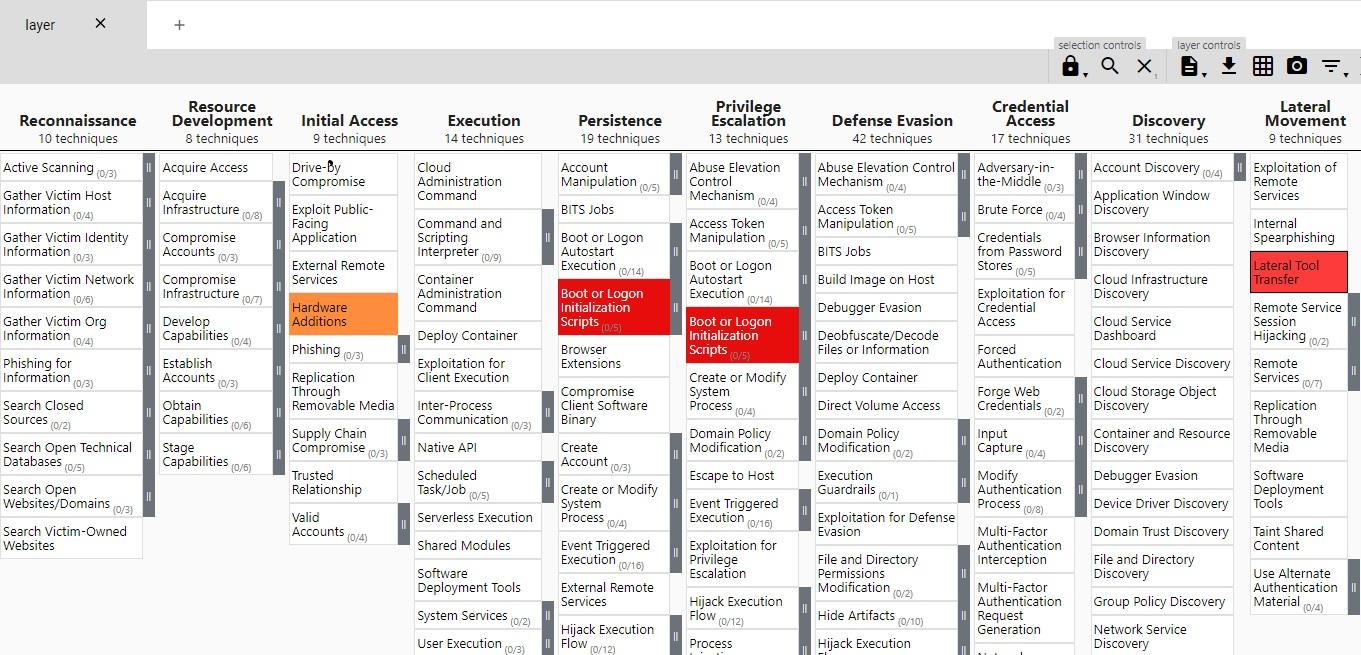

Що стосується активного захисту, один із важливих інструментів, який зараз використовують навіть кіберцентри національного рівня, — це матриця MITRE ATT&CK. Вона дає змогу передбачити можливі кіберінциденти, зрозумівши слабкі місця у вашому захисті. Це відбувається шляхом створення штучних атак із залученням різних інструментів.

Матриця містить детальний опис тактик і технік за групами. Таким чином технічний персонал зрозуміє, проти яких тактик потрібно захищатися.

MITRE ATT&CK Navigator

Матрицю MITRE ATT&CK можуть використовувати не тільки для створення емуляції кіберзагрози, а й для:

- створення стратегій червоної команди;

- тестування поведінкової аналітики;

- оцінки наявних засобів захисту всередині підприємства;

- оцінки ефективності роботи операційного центру безпеки та швидкості реагування команди на вторгнення.

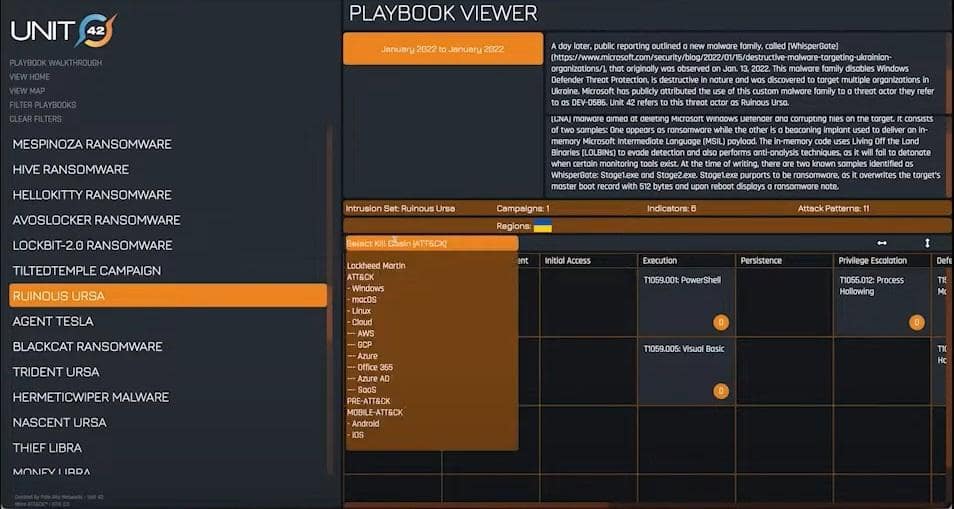

«Після знайомства з цією матрицею я рекомендую вам звернути увагу на Unit 24 Playbook. Будь-яка атака — це, по суті, сукупність послідовних дій, тактик і технік, які, найімовірніше, будуть проти вас застосовані. Unit 24 дає змогу зрозуміти логіку цих дій на прикладі конкретних, здійснених у минулому, атак», — каже Михайло Кольцов.

Опис логіки атаки RUINOUS URSA, здійсненої у січні 2022 року

За допомогою цього інструменту ви можете будь-яку ефемерну загрозу перекомбінувати у сукупність послідовних дій, тактик і технік, з якими можна уже працювати надалі.

Зміни у секторі кібербезпеки в 2023 році

Майже кожна українська компанія мала кіберінциденти у 2023 році. За результатами розслідувань найрозповсюдженіших атак можна зробити певні висновки:

1. Відбувається пришвидшення кібератак

Якщо у 2022 році час між здійсненням атаки та повним контролем над системою у середньому становив 1 год 22 хв, то в 2023 він становить уже 30–40 хвилин.

2. Внутрішній технічний персонал став пріоритетною ціллю, а загрози від інсайдерів збільшилися

Раніше до атак зазвичай призводили недбалі дії низового (нетехнічного) персоналу (перехід за сумнівним посиланням, відкриття вірусних розсилок тощо). Але у 2023 році зросла кількість зламів саме через технічний, навчений персонал, який завжди вважав, що їх ламати не будуть.

Михайло Кольцов зазначає: «Якщо подивитися розслідування деяких кіберінцидентів, то можна помітити, що системні адміністратори зберігали ключі підключення за SSSC-сесією просто на робочому столі. Хтось взагалі логіни й паролі зберігав у текстовому документі. Тому ці вразливості почали активно експлуатувати».

Зросла роль інсайдерів. Оскільки технологічні рішення стають витонченими й потужними, соціальна інженерія набуває дедалі більшого значення. Це означає, що до персоналу варто застосовувати грануляцію доступу, моніторити не лише зовнішній трафік, але і внутрішню аномальну активність.

3. Кібератаки стали більш організованими

«Якщо раніше загрози до вас приходили внаслідок «дикого полювання» (випадково, рандомно, — ред.). Ви використовували старий софт, у вас не було часу оновитися, відконфігурувати Firewall або ви не продовжили на нього ліцензію, і це призводило до того, що ви часто ставали випадковими жертвами. Однак 2023 рік показав, що кіберзлочини перестали бути ситуативними. В атакувальних груп з’явилась інституційна пам’ять, вони об’єднуються між собою і фактично зберігають історію використання технік, інструментів, що дозволяє навчати нових учасників подібних груп і робити цілеспрямовані, витончені, скоординовані атаки», — розповів експерт.

Тепер на вас нападають не одинаки, а інституції з відповідним рівнем компетенції.

4. Зросла роль аналітиків у виявленні та захисті від втручань

Будь-яка атака не відбувається одномоментно. Вона складається з етапів. Тому вчасно помітити аномальну активність вкрай важливо. У цьому процесі аналітики можуть бути чи не найпотужнішою складовою вашої безпеки, тому що вони помічають те, що не помічає ніхто. Це ж стосується і постінцидентного розслідування.

Михайло Кольцов поділився: «Знаю один цікавий випадок, коли під час атаки було використано один зі способів компрометації. В результаті було отримане розуміння того, як побудована внутрішня мережа, які адреси основних вузлів, які техніки й технології використовують для того, щоб сегментувати мережу. Цю інформацію було потім використано для проведення другої атаки, яка виявилася навіть більш успішною за попередню».

Якщо команда не проводить якісне розслідування, то немає можливості зробити адекватні висновки та вжити відповідних заходів. Це призводить до повторення кіберінцидентів.

5. З’явилася потреба залучати зовнішніх партнерів

Сектор розвивається дуже динамічно, тому під час побудови кіберзахисту вам доведеться залучати зовнішню експертизу. Наприклад, в Україні функціонує CERT-UA. Це урядова команда реагування на комп’ютерні надзвичайні події. Замість того, щоб замикати всі механізми кіберзахисту всередині компанії, варто вибудовувати взаємодію між внутрішньою командою і зовнішньою. Тільки в такий спосіб ви можете підтримувати свою систему на плаву і залишати її сучасною.

Як побудувати роботу червоної, синьої та пурпурової команд

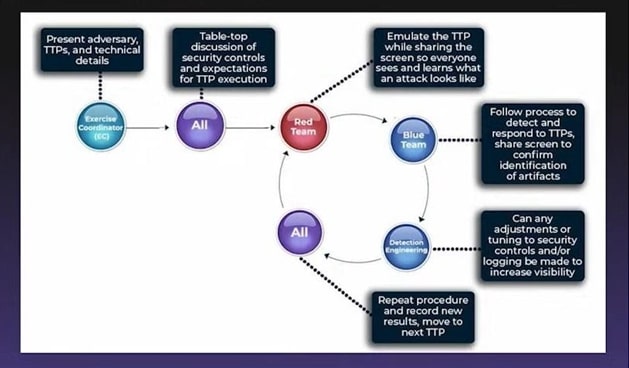

У системі кіберзахисту існує червона, синя, жовта і фіолетова (пурпурова) команди:

- Червона — імітує атаки та створює штучні кіберінциденти.

- Синя — зосереджена на захисті від атак.

- Є ще жовта команда. До неї входять розробники та, за потреби, зовнішні консультанти.

- Пурпурова ж слугує своєрідним комунікаційним містком між червоною та синьою командами, об’єднуючи спеціалістів із захисту та нападу.

І, якщо раніше IT-компанії зосереджувалися на роботі червоної та синьої команд, сьогодні дуже важливо організувати проміжну ланку — пурпурову команду. Адже саме вона допомагає об’єднувати й узагальнювати досвід у постінцидентних розслідуваннях.

«Для роботи фіолетової команди я рекомендую використовувати фреймворк SCYTHE. Він допоможе правильно побудувати співпрацю із залученням синьої та червоної команд», — зазначає Михайло Кольцов.

Сценарій взаємодії між командами, сформований за допомогою SCYTHE

Висновок

Практично кожна українська компанія мала кіберінциденти у поточному році, але не всі від цього зламалися. Вистояли ті IT-компанії, яким вдалося захистити критично важливі ресурси та вдало поєднати роботу технічних інструментів і команди спеціалістів. Важливу роль у кіберзахисті відіграють фахівці, адже будь-яке високотехнологічне рішення не працюватиме без правильної імплементації.

Інвестування у кіберзахист корпоративного сектору виправдане, адже у 2023 році кібератаки стали більш організованими та цілеспрямованими, а в 2024 році прогнозується їх збільшення. Відгородитися від них неможливо, можна лише попередити або усунути вчасно, запобігши руйнуванню операційної діяльності.

Автор: Юлія Кіріна