Почти каждая украинская компания пережила кибератаку в 2023 году. Что помогло им выстоять

Тезисы выступления Михаила Кольцова на IT-конференции STRUM

17 августа прошла первая онлайн-конференция от школы robot_dreams — STRUM. Она была посвящена современным вызовам, с которыми сталкивается украинское IT. В частности, Михаил Кольцов, внешний консультант по анализу данных и кибербезопасности в The World Bank Group, рассмотрел основные тренды и проблемы в корпоративной кибербезопасности текущего года. Он объяснил, почему одни системы ломают, а другие — нет.

О том, как построить эффективную систему киберзащиты и не пасовать перед угрозами, узнаете из конспекта его доклада.

Михаил Кольцов, внешний консультант в области анализа данных и кибербезопасности в The World Bank Group

Какие киберинциденты чаще всего встречаются в текущем году и как их распознать

От киберпреступлений не застрахован никто. В 2023 году они только усилились, а ключевой для IT-компаний стала способность к быстрому восстановлению. Наиболее распространенными в настоящее время являются:

- Кража учетных данных (credentials). Злоумышленников интересуют не столько пароли, сколько файлы cookie, которые можно использовать для подмены доступа. Наиболее уязвимыми остаются учетные данные сервисных аккаунтов. Чтобы распознать кражу, нужно следить за логами активности пользователей и выставлять сигналы при аномалиях.

- BEC-атаки — фишинг, направленный на конкретных лиц с имитацией деловых писем. Лучший способ бороться с ним — это выставить комплексные почтовые фильтры. Если такой возможности нет, то можно создать honeypot, специальную ловушку, имитирующую почтовый ящик важного лица в компании.

- Вирусы-вымогатели. Хотя с ними уже научились бороться, в 2023 году они все еще являются распространенным способом атаки. Чтобы выявить их, необходимо мониторить системные процессы и оперативную память и блокировать подозрительную активность.

Чтобы минимизировать последствия кибератак, следует направлять усилия на защиту именно тех ресурсов, которые позволяют продолжать операционную деятельность даже в случае инцидента.

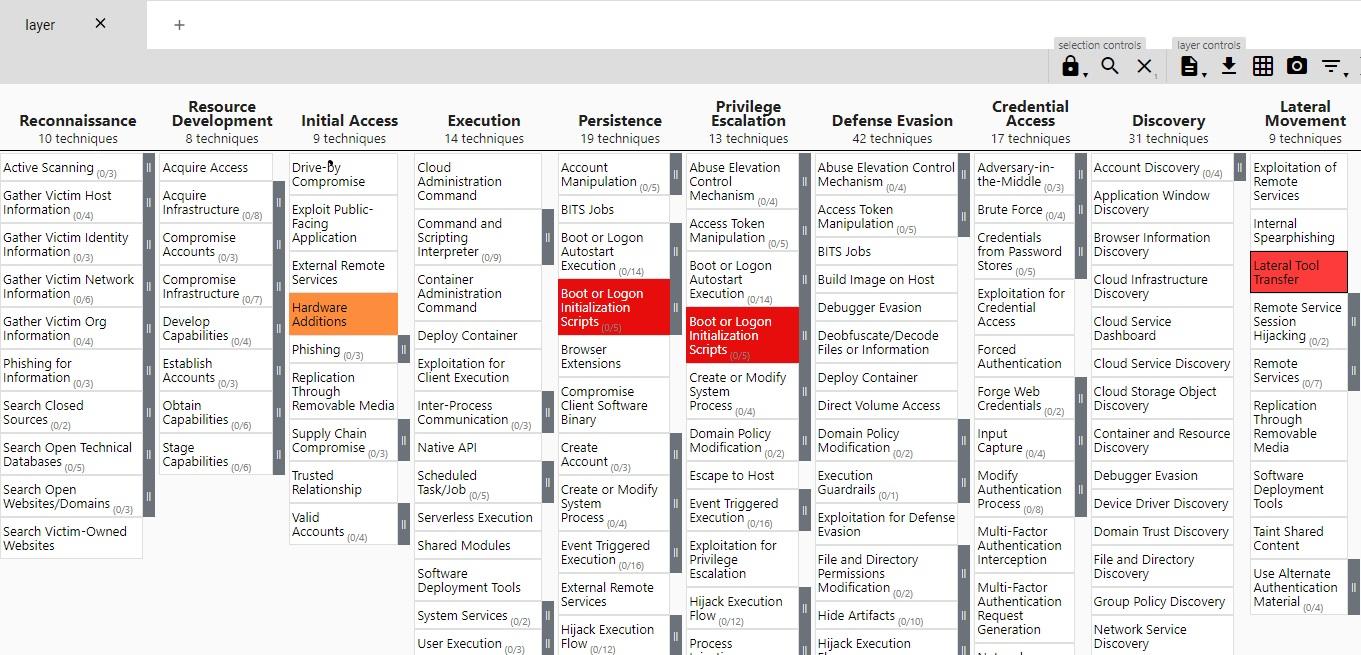

Что касается активной защиты, один из важных инструментов, который сейчас используется даже киберцентрами национального уровня, — это матрица MITRE ATT&CK. Она позволяет предугадать возможные киберинциденты, обнаружив слабые места в вашей защите. Это происходит путем создания искусственных атак с привлечением различных инструментов.

Матрица содержит подробное описание тактик и техник по группам. Таким образом, технический персонал поймет, против каких тактик нужно защищаться.

MITRE ATT&CK Navigator

Матрица MITRE ATT&CK может использоваться не только для создания эмуляции киберугрозы, но и для:

- создания стратегий красной команды;

- тестирования поведенческой аналитики;

- оценки существующих средств защиты внутри предприятия;

- оценки эффективности работы операционного центра безопасности и скорости реагирования команды на вторжение.

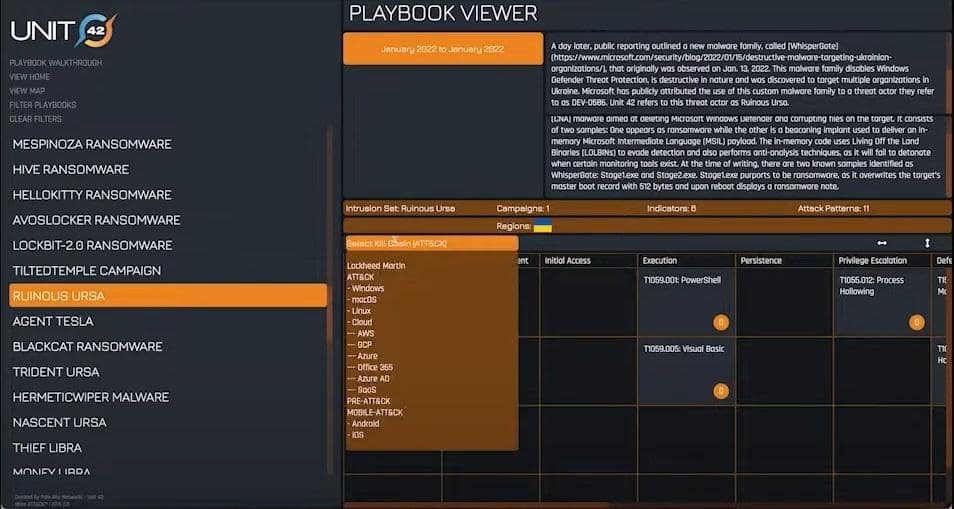

«После знакомства с этой матрицей я рекомендую вам обратить внимание на Unit 24 Playbook. Любая атака — это, по сути, совокупность последовательных действий, тактик и техник, которые, скорее всего, будут против вас применены. Unit 24 позволяет понять логику этих действий на примере конкретных, совершенных в прошлом, атак», — говорит Михаил Кольцов.

Описание логики атаки RUINOUS URSA, осуществленной в январе 2022 года

С помощью этого инструмента вы можете любую эфемерную угрозу перекомбинировать в совокупность последовательных действий, тактик и техник, с которыми можно работать в дальнейшем.

Изменения в секторе кибербезопасности в 2023 году

Практически у каждой украинской компании были киберинциденты в 2023 году. По результатам расследований наиболее распространенных атак можно сделать определенные выводы:

1. Происходит ускорение кибератак

Если в 2022 году время между атакой и полным контролем над системой в среднем составляло 1 час 22 мин, то в 2023 году оно составляет уже 30–40 минут.

2. Внутренний технический персонал стал приоритетной целью, а угрозы инсайдеров увеличились

Ранее к атакам обычно приводили небрежные действия низового (нетехнического) персонала (переход по сомнительной ссылке, открытие вирусных рассылок и т. п.). Но в 2023 году возросло количество взломов именно из-за технического, обученного персонала, который всегда считал, что их ломать не будут.

Михаил Кольцов отмечает: «Если посмотреть расследования некоторых киберинцидентов, то можно заметить, что системные администраторы хранили ключи подключения по SSSC-сессии прямо на рабочем столе. Кто-то вообще логины и пароли хранил в текстовом документе. Поэтому эти уязвимости начали активно эксплуатироваться».

Возросла роль инсайдеров. Поскольку технологические решения становятся более утонченными и мощными, социальная инженерия приобретает все большее значение. Это означает, что к персоналу следует применять грануляцию доступа, мониторить не только внешний трафик, но и внутреннюю аномальную активность.

3. Кибератаки стали более организованными

«Если раньше угрозы к вам приходили в результате «дикой охоты» (случайно, рандомно, — ред.). Вы использовали старый софт, у вас не было времени обновиться, отконфигурировать Firewall или вы не продлили на него лицензию, и это приводило к тому, что вы часто становились случайными жертвами. Однако 2023 год показал, что киберпреступления перестали быть ситуативными. У атакующих групп появилась институциональная память, они объединяются между собой и фактически сохраняют историю использования техник, инструментов, что позволяет обучать новых участников подобных групп и делать целенаправленные, изощренные, скоординированные атаки», — рассказал эксперт.

Теперь на вас нападают не одиночки, а институции с соответствующим уровнем компетенции.

4. Возросла роль аналитиков в выявлении и защите от вмешательств

Любая атака не происходит одномоментно. Она состоит из этапов. Поэтому вовремя заметить аномальную активность очень важно. В этом процессе аналитики могут быть самой мощной составляющей вашей безопасности, потому что они замечают то, что не замечает никто. То же касается и постинцидентного расследования.

Михаил Кольцов поделился: «Знаю один интересный случай, когда во время атаки был использован один из способов компрометации. В результате было получено понимание того, как построена внутренняя сеть, какие адреса основных узлов, какие техники и технологии используются для сегментирования сети. Эта информация была затем использована для проведения второй атаки, которая оказалась даже более успешной, чем предыдущая».

Если команда не проводит качественное расследование, то нет возможности сделать адекватные выводы и принять соответствующие меры. Это приводит к повторению киберинцидентов.

5. Появилась необходимость привлекать внешних партнеров

Сектор развивается очень динамично, поэтому при построении киберзащиты вам придется привлекать внешнюю экспертизу. К примеру, в Украине функционирует CERT-UA. Это правительственная команда реагирования на чрезвычайные компьютерные происшествия. Вместо того чтобы замыкать все механизмы киберзащиты внутри компании, следует выстраивать взаимодействие между внутренней командой и внешней. Только так вы можете поддерживать свою систему на плаву и сделать ее современной.

Как организовать работу красной, синей и фиолетовой команд

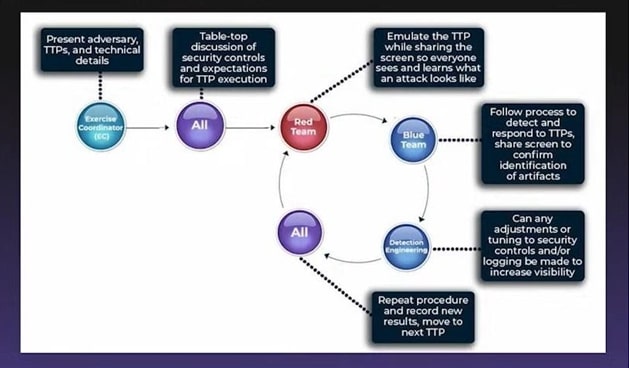

В системе киберзащиты существует красная, синяя, желтая и фиолетовая (пурпурная) команды:

- Красная — имитирует атаки и создает искусственные киберинциденты.

- Синяя — сосредоточена на защите от атак.

- Есть еще желтая команда. В нее входят разработчики и, при необходимости, внешние консультанты.

- Пурпурная служит своеобразным коммуникационным мостом между красной и синей командами, объединяя специалистов по защите и нападению.

И если раньше IT-компании сосредоточивались на работе красной и синей команд, сегодня очень важно организовать промежуточное звено — пурпурную команду. Ведь именно она помогает объединять и обобщать опыт постинцидентных расследований.

«Для работы фиолетовой команды я рекомендую использовать фреймворк SCYTHE. Он поможет правильно выстроить сотрудничество с привлечением синей и красной команд», — отмечает Михаил Кольцов.

Сценарий взаимодействия между командами, сформированный с помощью SCYTHE

Вывод

Практически у каждой украинской компании были киберинциденты в текущем году, но не все от этого сломались. Выстояли IT-компании, которым удалось защитить критически важные ресурсы и удачно совместить работу технических инструментов и команды. Важную роль в киберзащите играют специалисты, ведь любое высокотехнологичное решение не будет работать без правильной имплементации.

Инвестирование в киберзащиту корпоративного сектора оправдано, ведь в 2023 году кибератаки стали более организованными и целенаправленными, а в 2024 году прогнозируется их увеличение. Отгородиться от них невозможно, можно лишь предупредить или устранить вовремя, предотвратив разрушение операционной деятельности.

Автор: Юлия Кирина