Що це було: все, що потрібно знати про глобальний збій CrowdStrike

Пояснює професіонал з кібербезпеки

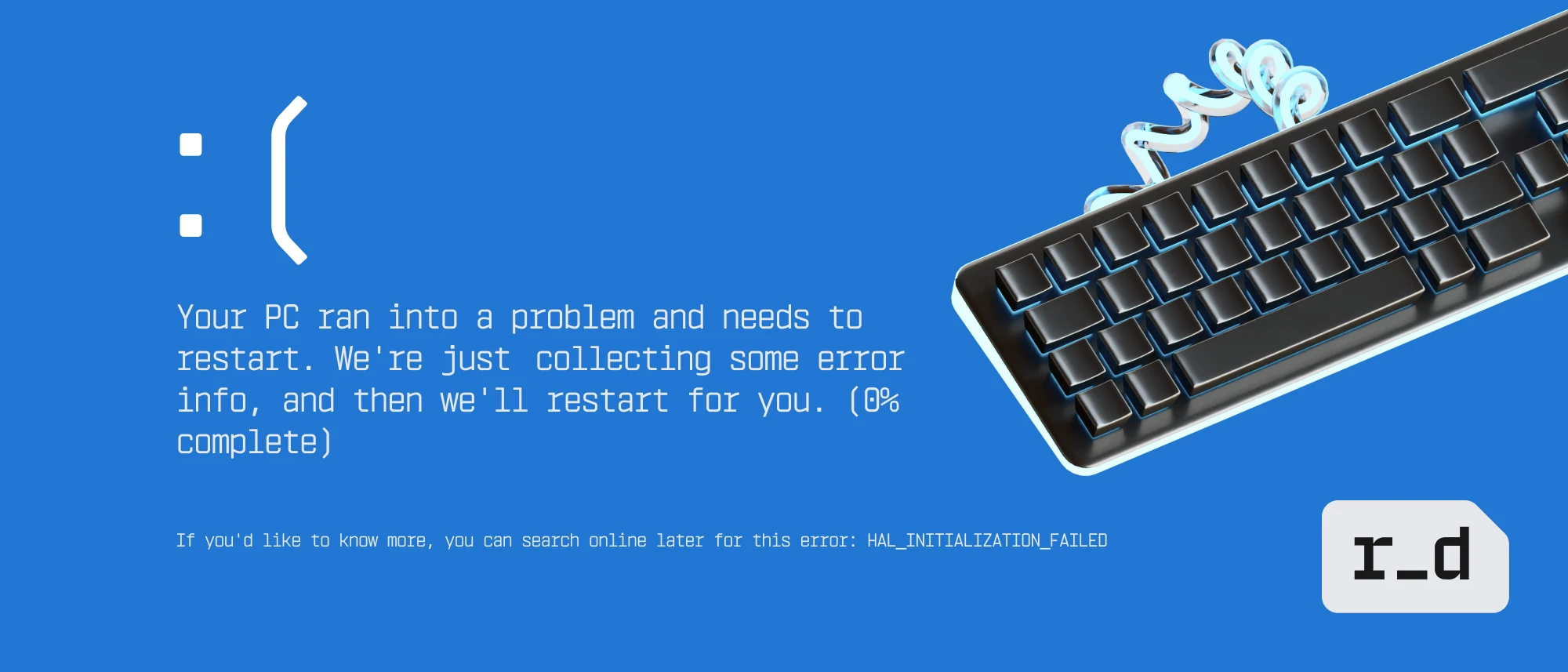

У п’ятницю, 19 липня 2024 року, програмний продукт захисту кінцевих точок CrowdStrike Falcon для операційної системи Windows отримав оновлення, яке містило в собі помилки. Вони призвели до «крашу» ОС — спричинили синій «екран смерті» із помилкою файлу csagent.sys (CrowdStrike Agent).

За інформацією ВВС, через цей інцидент постраждали 8.5 мільйонів користувачів операційної системи Microsoft Windows. Величезна кількість галузей просто зупинилася через неспроможність операційної діяльності: банки, таксі, аеропорти, морські порти, медіахолдинги, медзаклади тощо.

Що саме це було і як компаніям захистити себе в майбутньому, пояснює Максим Шаповал — спеціаліст із кібербезпеки з понад 14-річним досвідом, який очолює відділ інформаційної безпеки та безперервності бізнесу в компанії Uklon.

Для початку варто зауважити, що це все ж таки не було саме атакою, тобто ніхто не зламав CrowdStrike (як M.E.Doc свого часу) з метою зламати клієнтів цієї системи захисту. Ну, а оскільки інформаційна безпека займається захистом конфіденційності, цілісності й доступності, то цей інцидент також дуже цікаво розглянути з погляду кібербезпеки, адже він вплинув на доступність.

Чому ж велика кількість користувачів постраждала, адже програми мають запускатися після завантаження операційної системи та не впливати на саму ОС?

Тут варто уточнити, що CrowdStrike — це не класична антивірусна система. Як себе позиціюють самі виробники CrowdStrike Falcon, це платформа штучного інтелекту для рішення Extended Detection and Response (XDR). Тобто цей продукт тісно інтегрується в саму операційну систему для кращого аналізу роботи процесів і пошуку аномалій та зловмисного програмного забезпечення. Але, як бачимо, така інтеграція має й інший бік — стороннє рішення може «покласти» операційну систему.

Де шукати винних?

Як я уже сказав, це не хакерська атака, в цьому випадку провина лежить на інженерах компанії CrowdStrike, які випустили оновлення без належного тестування.

Водночас хочу наголосити, що не всі клієнти CrowdStrike на операційній системі Windows стали жертвами, тому що компанія випускає свої оновлення (саме оновлення продукту, а не сигнатур безпеки) раз на 2 тижні й радить користувачам використовувати принцип оновлення N-1, тобто встановлювати не останнє, а попереднє. Клієнти, які дослухалися до рекомендацій вендора, пережили цей інцидент.

Які висновки варто зробити компаніям, зважаючи на цю подію, як зараз виправити ситуацію?

Компанії Microsoft і CrowdStrike досить оперативно відреагували та випустили рішення для відновлення. Якщо ж казати про подібні ситуації, коли популярне програмне забезпечення може в короткі строки вивести з ладу велику кількість систем, згадати про M.E.Doc та CrowdStrike, то я б рекомендував компаніям такі заходи безпеки:

1. Сегментація мереж і ресурсів, щоб ізолювали ресурси та мінімізувати розповсюдження вірусу (на прикладі NotPetya).

2. Мати тестову інфраструктуру для тестувань оновлень.

3. Для критичних систем встановлювати оновлення за принципом N-1 (за винятком екстренних Security Patch).

4. Обов’язково проводити регулярне бекапування своїх ресурсів, тримати версійність попередніх бекапів і, звісно ж, зберігати бекапи в окремому ізольованому середовищі.

5. Створити детальні плани відновлення систем (Disaster Recovery Plans, DRP) для всіх критичних систем і регулярно тестувати їх, щоб бути готовими до відновлення операційної діяльності своєї компанії.

Частина компаній відзвітувала, що повернулася до операційної діяльності ще до того, як Microsoft і CrowdStrike випустили виправлення помилки, бо вони відпрацювали за DRP і взяли з бекапів версії сервісів, ОС із неоновленим агентом CrowdStrike. Грубо кажучи, компанії відновилися на стан четверга (18 липня, за день до інциденту) і продовжили свою операційну діяльність.